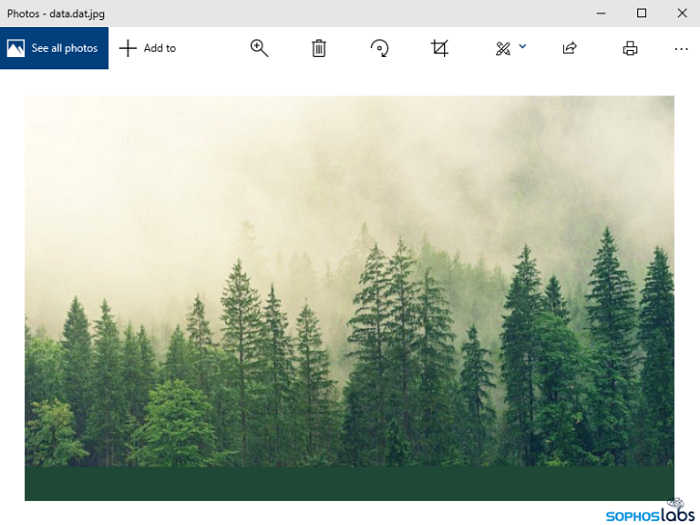

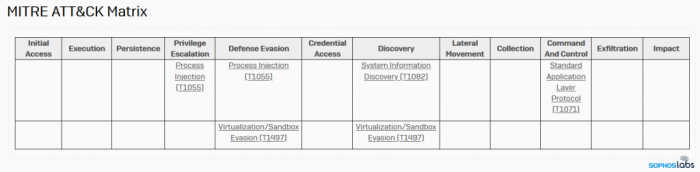

Sophos 刚刚报道了一款名叫 Vigilante 的恶意软件,但其行为却让许多受害者感到不解。与其它专注于偷密码、搞破坏、或勒索赎金的恶意软件不同,Vigilante 会通过修改 Hosts 文件来阻止受害者访问包括海盗湾(The Pirate Bay)等盗版资源网站。与此同时,它还会下载第二款名叫 ProcessHakcer.jpg 的恶意软件,但它其实是一个可执行文件。

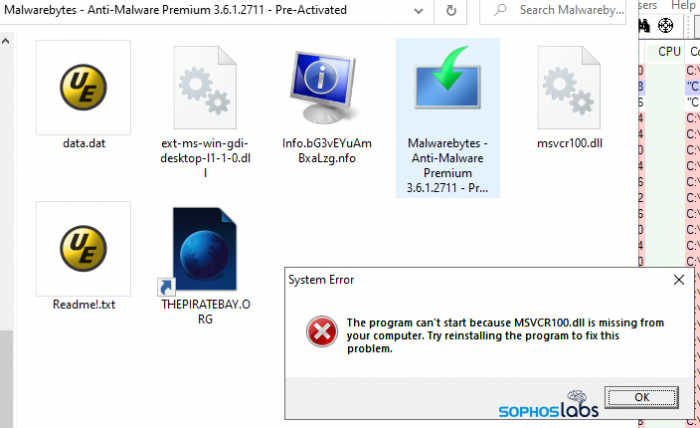

截图(来自:Sophos)

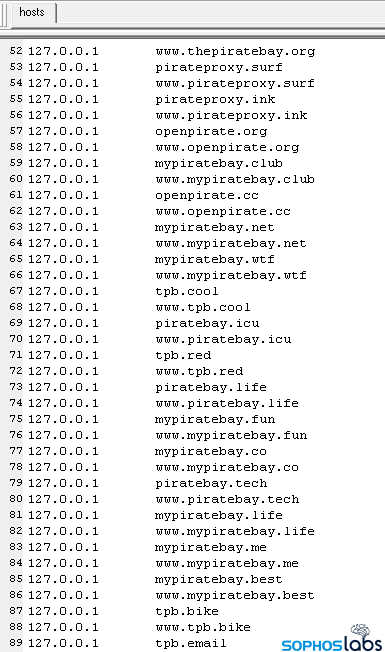

对于有一定计算机技能的网友来说,修改 Hosts 文件是阻止计算机访问特定 Web 服务的一个“简单粗暴”的方法。

不过 Vigilante 并不会持久维护这份 Hosts 黑名单,除非受害者第二次运行了这款恶意软件。

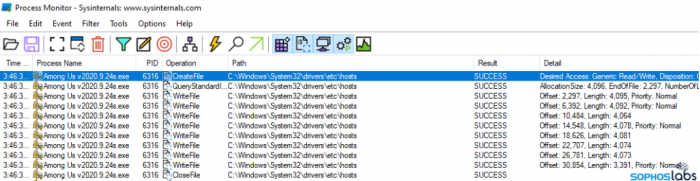

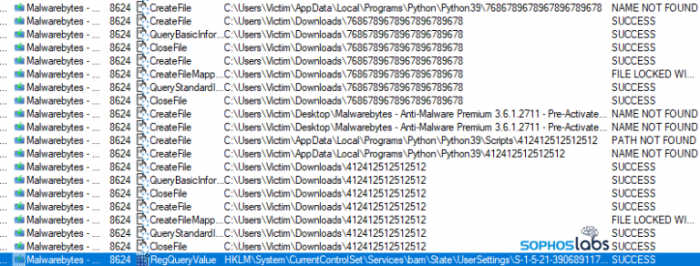

从进程监视器的日志记录来看,某个伪造身份的恶意软件篡改了系统自带的 Hosts 文件。

我们无法辨别该恶意软件到底是从哪来的,但它的动机似乎很明确 —— 阻止受害者访问盗版软件网站。

恶意软件自带的黑名单,涵盖了 1000+ 的网站域名,并将之 IP 地址重定向到了本地回路(127.0.0.1)。

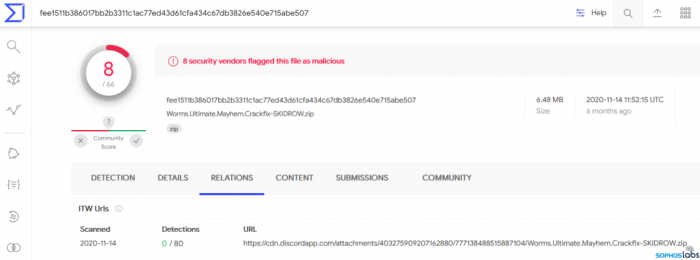

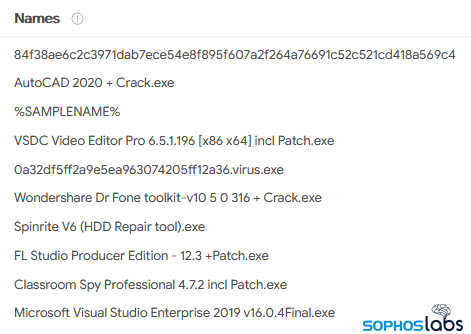

通过进一步的分析,Sophos 指出某些恶意软件会将自己伪装成各种软件包的盗版副本,然后托管在 Discord 这样的游戏或聊天服务器上。

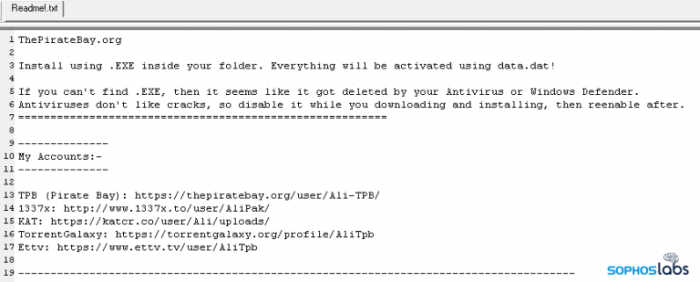

另外也有一些恶意软件会通过 BT 渠道进行分发,比如假冒成热门游戏、生产力工具、甚至安全软件。

但如果仔细观察,你会发现它们往往夹带了一些私货(附有其它可疑的文件)。

在 VirusTotal 上检索相关样本时,可以发现数以百计的不同名称,比如《求生之路 2》(v2.2.0.1 Last Stand + DLCs + MULTi19)和《我的世界》(1.5.2 破解版 [Full Installer] [Online] [Server List]”。

不过托管在 Discord 上的共享文件,往往是单独的一个可执行文件,而通过 BT 打包来分发的方式,则更类似于传统的盗版途径(添加到一个压缩包中,包含一个文本文件、其它辅助文件、以及指向盗版网站的链接)。

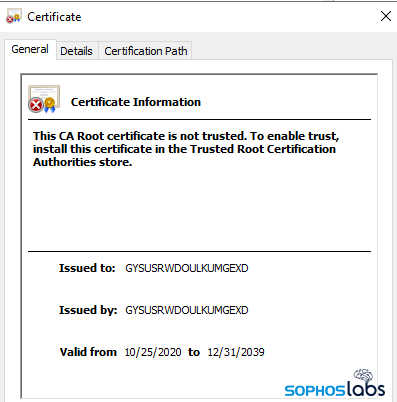

在恶意软件夹带的可执行文件中,有一些还伪造了数字签名。但在证书签发机构这一栏,都是一长串的 18 个随机大写字母。

至于证书的有效期,大部分文件都是从下载首日开始算起的,到期日则是 2039 年 12 月 31 日。

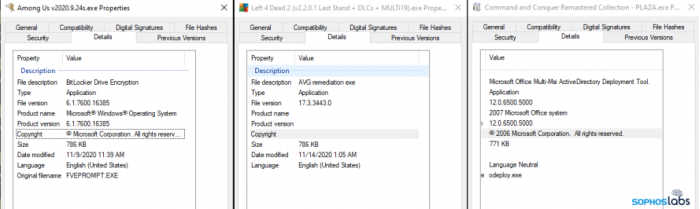

恶意可执行文件的属性表,同样与恶意软件的真身不符。即便大多数都自诩为某款游戏、或生产力软件的全功能已授权副本的安装程序,但恶意软件制作者似乎并不在意这些细节。

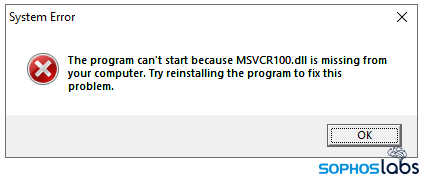

如果在受害者计算机上顺利运行,用户能感知到的时间也非常短暂。在双击过后,它会弹出一条“缺乏 MSVCR100.dll”而无法启动程序的提示,并建议重装以修复该问题。

通过进程监视器,Sophos 安全研究人员发现它根本没有调用过 WindowsAPI 来查询这个动态链接库文件,意味着该恶意软件只是在虚张声势。

而且就算你的系统里已经有 MSVCR100.dll,这对话框还是会无脑地弹出。当然,Vigilante 也不是完全“没干正事”,比如它会在运行时检查能否建立出站网络连接。

可以的话,Vigilante 会尝试联系 1flchier[.]com 这个域名上的某个网址(注意并不是云存储服务提供商 1fichier 的克隆,第三个字符是 l 不是 I)。

讽刺的是,即使恶意软件会对这些请求使用相同的用户代理(User-Agent)字符串(Mozilla/5.0 Gecko/41.0 Firefox/41.0),但被其篡改的 Hosts 文件竟然也阻止了受害者访问合法的 1fichier 域名。

此外该恶意软件样本执行了两个 HTTP GET 请求,其一是搜索名为 ProcessHacker.jpg 文件(辅助可执行负载),其二是通过查询字符串,将运行的可执行文件的名称发送给网站运营者。

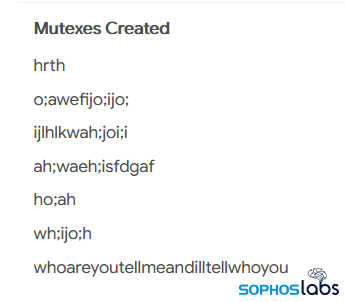

此外 ProcesserHacker 的二进制文件也表现出了一些有趣的特性,比如设置了

whoareyoutellmeandilltellyouwho 这个互斥锁,以确保只会运行自身的一份副本。

最后,如果创建了一个零字节的“7686789678967896789678”和“412412512512512”文件,并将之放到特定的 %PATH% 文件路径,Vigilante 就不会在启动时篡改 Hosts 文件。